Server Microsoft Exchange sottoposti a backdoor con OwlProxy

Introduzione

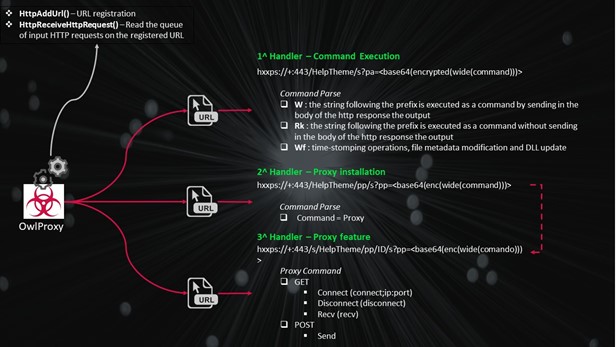

All’inizio del 2022, Telsy ha analizzato un’attività malevola identificata in una infrastruttura Microsoft Exchange. L’analisi condotta ha rivelato la presenza di una DLL malevola, denominata “fuscom.dll“, e la sua persistenza attraverso la creazione del servizio Windows denominato “FastUserSwitchingCompatibility“. Il servizio richiama ed esegue la DLL “fuscom” ogni volta che il sistema operativo viene riavviato. La DLL malevola crea un canale proxy WEB attraverso il quale eseguire comandi in locale sui server e ricevere l’output come risposta WEB.

Si presume, in base alla data di creazione della DLL sul filesystem, che l’impianto sia avvenuto subito dopo l’inizio della massiccia ondata di attacchi ProxyLogon dello scorso anno.

L’analisi ha rivelato che la DLL malevola, “fuscom.dll“, è attribuibile alla famiglia di malware “OwlProxy” ed è utilizzata principalmente da threat actor cinesi.

OwlProxy è attribuito dalla società di sicurezza “CyCraft” al threat actor “Chimera” e allo stesso tempo presenta una sovrapposizione di codice con il malware chiamato “Gelsevirine“, attribuito dalla società di sicurezza “Eset” al gruppo cinese “Gelsemium“. Inoltre, la variante specifica di OwlProxy del sample analizzato è stata documentata come elemento del report “The SessionManager IIS backdoor” sul blog 'Securelist' pubblicato da 'Kaspersky'.

È importante sottolineare che l’uso dello stesso malware da parte di due threat actor, anche se della stessa nazionalità, potrebbe anche indicare una condivisione del codice su forum o su piattaforme di code-sharing.

Sulla base delle evidenze riscontrate e della capacità di mantenere un accesso persistente a lungo termine all’interno dell’infrastruttura compromessa, è possibile affermare che questa attività è stata certamente condotta da un gruppo criminale con sofisticate capacità informatiche.

Compila il form per scaricare il report completo

Leggi gli altri report cyber sul nostro blog.

Questo report è stato prodotto dal team “Cyber Threat Intelligence” di Telsy con l’aiuto della sua piattaforma CTI, che consente di analizzare e rimanere aggiornati su avversari e minacce che potrebbero avere un impatto sul business dei clienti.