ICT Risk Management: come organizzare le proprie difese cyber

In un settore sempre più complesso e in continua evoluzione come quello della sicurezza informatica, è da tempo chiara la necessità di utilizzare un approccio sistemico alla gestione degli incidenti informatici.

In un settore sempre più complesso e in continua evoluzione come quello della sicurezza informatica, è da tempo chiara la necessità di utilizzare un approccio sistemico alla gestione degli incidenti informatici.

Questi incidenti non sempre riguardano attacchi malevoli, ma possono essere frutto di pratiche mal congeniate o portate a compimento in modo errato, strategie di difesa deboli, mancato adeguamento al quadro normativo vigente, o tutti quei fattori che comunque esitano in un’unica conclusione: perdite economiche (e non solo) per le aziende che ne sono colpite.

Risk Management reattivo e proattivo

Tutto il settore ormai concorda sull’evoluzione del modello di approccio al rischio informatico.

C’è quindi la necessità di passare da un approccio reattivo ad un approccio proattivo. Si parla in questo caso non di procedure tecniche, ma organizzative.

Si passa quindi da un modello dove solitamente si sviluppa un piano di prevenzione sulla base delle necessità aziendali nell’immediato, a uno dove si analizza il contesto del settore, unitamente a quello in cui si muove l’azienda, valutando le prospettive e ricavando i bisogni a medio e lungo termine, modellando infine un piano completo di risk management.

Inoltre, in un contesto così dinamico e incerto diventa particolarmente importante il costante monitoraggio delle informazioni provenienti dall’interno e dall’esterno dell’organizzazione, attraverso una costante attività di threat intelligence.

Il cyber risk e le sue caratteristiche

Il rischio cyber ha delle peculiarità che lo differenziano dai tipici rischi legati alla sicurezza informatica.

Il rischio cyber ha delle peculiarità che lo differenziano dai tipici rischi legati alla sicurezza informatica.

Tradizionalmente, la valutazione del rischio si basa su una correlazione fra minacce e vulnerabilità che portano gli analisti a individuare, tramite metodologie di analisi del rischio qualitative o quantitative, la probabilità e l’impatto di un evento avverso.

Nel caso del rischio cyber la determinazione di tali parametri appare più difficile e sfumata.

Accanto ai tradizionali scenari di rischio ed alle relative contromisure (malware, man-in-the-middle, phishing, distributed denial-of-service, cross-site scripting, password cracking…) ci si trova, ad esempio, a dover affrontare una serie di vulnerabilità non note (cd. zero-day) e quindi imprevedibili, che possono essere sfruttate dagli attaccanti e per le quali è richiesta un’adeguata capacità di reazione, anche per l’eventuale ripristino della normale operatività.

L’importanza del Risk Management

Secondo il rapporto Clusit 2022, lo scorso anno il 78% degli attacchi totali ha avuto un impatto critico e alto, in incremento rispetto al 2020/2021 in cui erano il 50%, e solo lo 0,6% di questi ha un impatto basso. Il che dimostra che gli attacchi non crescono solo in quantità, ma anche in qualità.

Questo scenario, insieme ad una scarsa consapevolezza del rischio cyber e ad un basso livello di conoscenza degli strumenti di mitigazione più idonei, può portare a veri e propri disastri per un’azienda e per le Istituzioni o infrastrutture (specie se critiche) connesse.

Rendere il proprio personale consapevole dei rischi informatici ai quali è esposto e alle conseguenze delle possibili ricadute sul business aziendale è senz’altro uno degli step principali nella costruzione di un’efficace strategia di difesa cyber. Ma la security awareness da sola non basta.

Occorre infatti costruire un piano di risk management affidabile, che preveda investimenti mirati nella cybersecurity e check periodici delle vulnerabilità e della tenuta delle infrastrutture e dei sistemi informatici, in modo da garantire la business continuity anche in presenza di security incident.

ICT Risk Management: la proposta di Telsy

Per ogni organizzazione, comprendere lo stato attuale della propria security posture richiede una valutazione costante dei rischi ai quali è esposta, degli standard di sicurezza e delle normative in ambito cybersecurity.

Per sopperire a questi bisogni, Telsy offre un servizio di affiancamento e supporto alle aziende finalizzato alla valutazione del grado di esposizione al rischio del patrimonio informativo e tecnologico e all’implementazione di piani di remediation sostenibili ed efficaci.

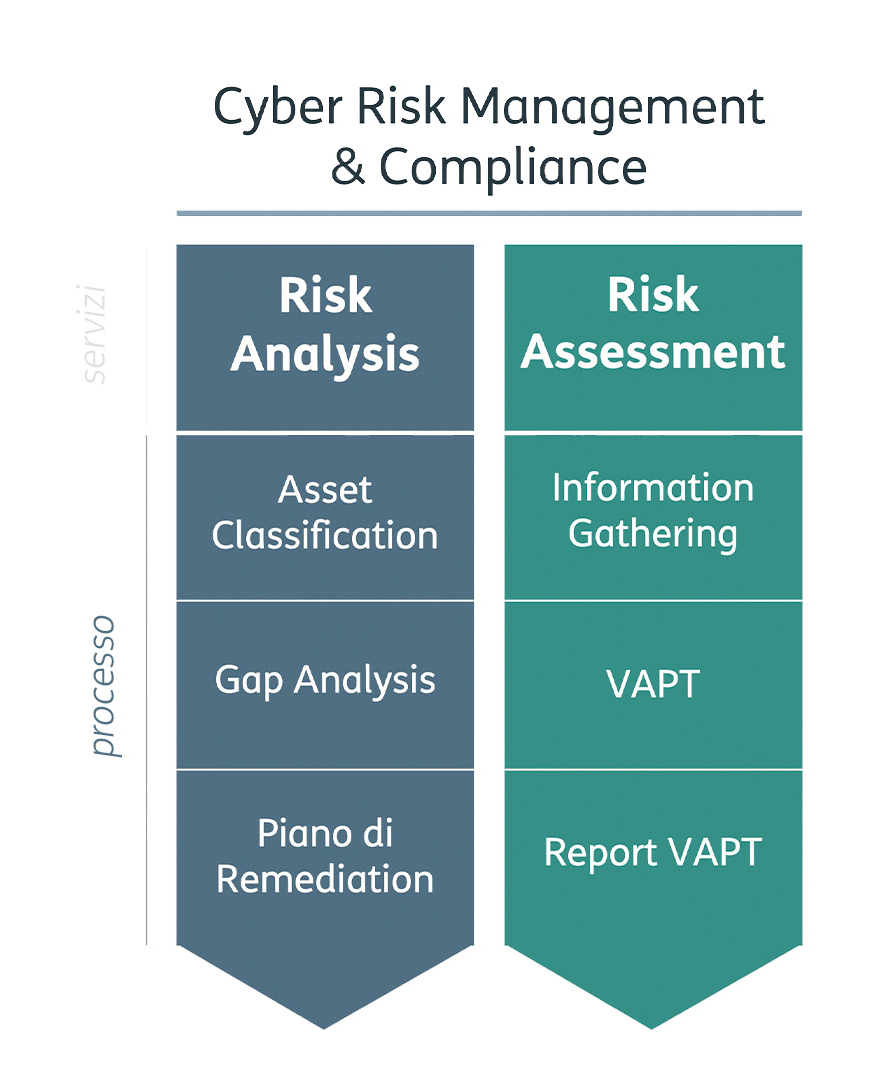

Il servizio comprende due macro-aree:

Risk Analysis

Risk Analysis

Il processo di Risk Analysis si basa sull’adozione di standard di settore e best practices e consente di definire, implementare e manutenere un modello di gestione del rischio integrato nei processi aziendali, garantendo l’omogeneità, la consistenza e la ripetibilità dei risultati conseguiti.

Il processo viene erogato in tre step:

- Asset Classification

- Gap Analysis

- Piano di Remediation

Risk Assessment

Le attività di Risk Assessment, effettuate seguendo le best practice di settore, sono svolte attraverso tecniche miste, combinando l’utilizzo di strumenti automatici con attività manuali allo scopo di verificare lo stato di sicurezza dei sistemi, rilevarne le eventuali vulnerabilità e il loro conseguente sfruttamento.

Il processo viene erogato in tre step:

- Information Gathering

- VAPT (Vulnerability Assessment e Penetration Test)

- Report VAPT

Scopri tutte le soluzioni di Telsy per i servizi di Risk Management e gli altri strumenti di sicurezza preventiva e reattiva dedicati alle aziende.